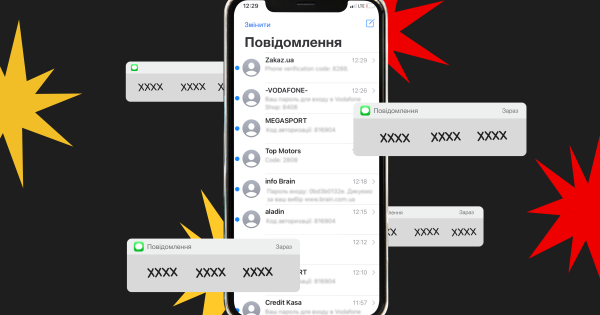

Частина співробітників Forbes почала отримувати сотні повідомлень про спроби реєстрації на різноманітних ресурсах – від онлайн-магазинів до сервісів мікрокредитів. За три хвилини на один номер могли надіслати по 10–15 СМС. Паралельно були спроби входу у Privat24. Хто й навіщо закидав редакцію повідомленнями?

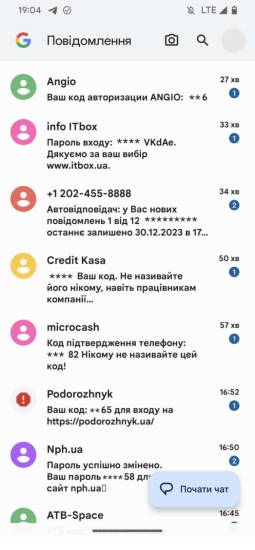

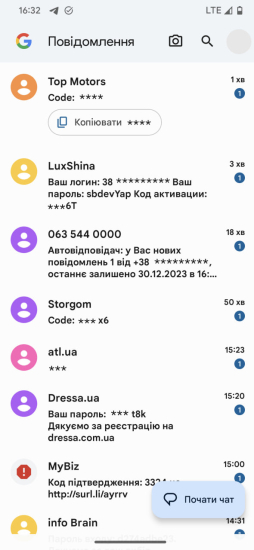

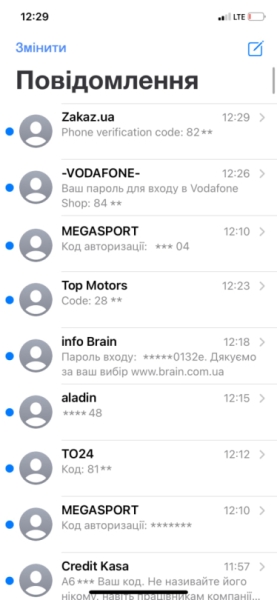

Близько опівдня 4 січня пʼятеро співробітників Forbes почали масово отримувати СМС та Viber-повідомлення від ритейлерів Adidas, Intertop, Allo, Dnipro-M, сервісу доставки Zakaz.ua та мікрокредитних організацій на кшталт Cash Point. Зміст повідомлень – коди авторизації, які користувачі зазвичай отримують для зміни пароля на сайті. Проте жоден зі співробітників Forbes не робив на вказаних сайтах запитів на реєстрацію чи скидання пароля.

Повідомлення надходили абонентам операторів «Київстар», «Vodafone Україна» та lifecell. Кількість та періодичність відрізнялася. Частина співробітників за день отримали до 200 СМС та ще близько сотні повідомлень у Viber. Також їм надходили дзвінки з проханням підтвердити реєстрацію або продовжити оформлення заявки на отримання мікрокредиту.

Кількість та періодичність відрізнялася. Частина співробітників за день отримали до 200 СМС та ще близько сотні повідомлень у Viber. Також співробітникам надходили дзвінки з проханням підтвердити реєстрацію або продовжити оформлення заявки на отримання мікрокредиту.

Крім того, зловмисники намагалися зайти в акаунти Privat24 шести працівників редакції. У чотирьох спроби входу в онлайн-банкінг відбувалися паралельно зі спам-атакою на телефон. Ще двоє не потрапили під спам-атаку, однак їхні акаунти у Privat24 також намагалися зламати.

Масове надсилання повідомлень тривало до 6 січня включно. У неділю пообіді СМС перестали надходити. Пізніше зʼясувалося, що під подібну атаку потрапили ще четверо співробітників, яких спамили з 30 грудня. Загалом під спам-атакою побувало дев’ять репортерів і редакторів Forbes.

Хто і навіщо зіпсував журналістам новорічні свята?

Як працює кібертролінг СМС-бомберів та якої мети вони прагнуть досягти?

Хто такі СМС-бомбери

Forbes звернувся до десятка компаній, від яких співробітники що три – пʼять хвилин отримували повідомлення. Спам-атака поширилася лише на працівників Forbes. «Аномалій не бачимо», – відповіли у пресслужбі «Алло» на прохання Forbes прокоментувати, наскільки поширена проблема.

Zakaz.ua також не помітив нетипову кількість реєстрацій та спроб змінити паролі. «Це не загальноринкове, це проти вас конкретно хтось працює», – пояснив спеціаліст «Київстару», який спілкувався на умовах анонімності. У «Vodafone Україна» відповіли, що компанія не відправляла СМС-повідомлення, а зловмисники зробили це від їхнього імені.

На одному з форумів у даркнеті три тижні тому було розміщено замовлення на злам акаунтів співробітників видання, сказав Forbes 8 січня співрозмовник у правоохоронних органах, який спілкувався на умовах анонімності. Також на одному з хакерських форумів було викладено особисту інформацію одного зі співробітників Forbes: адресу реєстрації, номери банківських карток та картку медичної лабораторії Synevo.

Цю інформацію зловмисники, ймовірно, зібрали зі злитих баз даних банків, вважає співрозмовник Forbes із відділу кібербезпеки великого банку.

Від імені яких компаній приходили СМС-повідомлення

Набір компаній, від імені яких приходили СМС- та Viber-повідомлення, у жертв атаки відрізнявся.

Ритейл: Atletics, Intertop, dressa.ua, Aladin, Rikky Hype, Tsum Kyiv, Atb-space, AVIC, info Brain, vce.com.ua, Storgom, Myrchuk, Intimo, Top Motors, 33m2, StreetWear, lovilave, Kasta TehnoYizhak, Dnipro-M, OLDI, Angio, Yakaboo, Adidas.ua, Allo, New Time, Vodafone Shop.

Аптеки: Podorozhnyk, Apteka d.s, Apteka24.ua.

Мікрокредитні організації: Credit Port, 7credit, ua-credit, moneyhelp, Credit_plus, info Brain, aviracredit, ClickCredit, bosmarket, Credit Casa, Finbert, Credit-Pro, MyBiz, CLY, SOSO.

Також приходили СМС від Unex Bank та сервісу доставки Zakaz.ua.

Читати більше Згорнути

Хто стоїть за спам-атакою на редакцію Forbes? «Це результат роботи так званих СМС-бомберів, – пояснює СТО Zakaz.ua Олексій Панасюк. – Своєрідний метод спаму та кібертролінгу для школярів». Зловмисники можуть надсилати такі повідомлення з усіх сайтів, де є можливість відновити пароль через номер телефону, додає він.

Ефект «бомбінгу» у більшості випадків досягається завдяки автоматизації. «Номери телефонів закидають у спеціальний софт, який і реєструє людей на різних ресурсах», – говорить консультант з інформаційної безпеки Тимур Сидорук. Безкоштовного програмного забезпечення для авторизації на сайтах існує чимало в «білому інтернеті». Вони використовуються для збору інформації в маркетингу та рекламі, аналізу конкурентів тощо, розповідає Сидорук.

Іноді бомбери використовують уразливі точки API фірм-підрядників, яких компанії використовують для смс-розсилок, надсилання одноразових кодів та скидання паролів для входу в особистий кабінет, каже Панасюк. «Зловмисники створюють запити для отримання та відправки даних на сервер зі своїми скриптами, що автоматизує надсилання повідомлень та допомагає організувати атаки», – додає СТО Zakaz.ua.

Фахівці трьох ритейлерів на умовах анонімності розповіли, що принаймні за двома номерами телефону співробітників Forbes реєстрація у їхніх системах відбувалася вручну. Також один з ритейлерів надав перелік IP-адрес, з яких на сайт компанії відбувалися запити від ботів. Ці запити не пройшли перевірку внутрішніх систем та не змогли відправити СМС.

«Атаки можуть бути комбінованими: на частині сайтів жертву реєструють автоматизовано, а на частині – вручну», – говорить Сидорук. Якщо процес організовано вручну, це може свідчити про таргетовану атаку, каже консультант з інформаційної безпеки.

Замовники шукають виконавців на так званих біржах завдань. «За умовну 1000 грн вони будуть реєструватися на сайтах на потрібний номер телефону», – каже Сидорук. У такому разі виконавець не є кінцевим зловмисником, але може допомогти привести до нього, розповідає консультант з інформаційної безпеки. На момент публікації матеріалу Forbes не вдалося з’ясувати, хто саме стоїть за атакою.

Реєстрація на українських ресурсах вказує на те, що й виконавець, імовірно, локальний. «Навряд чи комусь з Аргентини чи Бразилії було б цікаво лазити українськими сайтами з онлайн-перекладачем та реєструвати людей», – каже Сидорук.

Від двох ритейлерів Forbes отримав три IP-адреси, з яких зловмисники реєструвалися на їхніх сайтах. Вони використовували сервери компаній, Wnet, EGIHosting та Іванова Віталія Сергійовича. Він є директором і співзасновником компанії XServer (ТОВ «Харків-Сервер»), яка продає і здає в оренду сервери. У 2016 році, згідно з інформацією судового рішення, сервери цієї компанії використовувалися для кіберзлочинності. «Щоб забезпечити собі анонімність, зловмисники можуть зламувати або купувати вже зламані сервери для атак», – каже Сидорук. У такому разі реальний власник сервера може не здогадуватися про підозрілу активність, додає консультант з інформаційної безпеки.

Акаунти реєструвалися з IP-адреси, яку орендує кіпрська Ithostline LTD. Директором організації вказано Зуфара Дусметова. Також використовувалася IP-адреса, яку орендує зареєстрована в Лондоні компанія Proline IT LTD, директором якої є громадянин РФ Зуфар Дусметов.

Хто є замовником атаки на журналістів Forbes, достеменно невідомо.

дизайн Олександр Скоріченко

Шкода від СМС-бомберів

Автоматизована реєстрація та використання скриптів не є протизаконними, каже консультант з інформаційної безпеки. «Протизаконно використовувати ці сервіси для атак проти людей», – додає він. Forbes звернувся до Кіберполіції із заявою.

Це не перша нетипова ситуація з редакцією Forbes за останні кілька місяців. У листопаді 2023-го псевдорекрутерка намагалася переманити понад 10 працівників до нового «політичного» ЗМІ, якого насправді не існувало. Подібні тактики «рекрутингу» використовуються для комерційного шпіонажу, казав старший партнер Korn Ferry Ukraine Роман Бондар.

Яка мета спам-атаки? СМС-бомбінг застосовується широко і з різною метою – від нешкідливих розіграшів до навмисного цькування або шахрайства.

Зловмисники можуть проводити його, щоб отримати дані через «зашиті» в СМС фішингові посилання, каже СТО Zakaz.ua. Також СМС-бомбінг та розсилку спаму можуть застосовувати як складовий елемент кібератаки на конкретного користувача. «Через велику кількість повідомлень людина може не побачити сповіщення про спробу входу в її акаунти», – каже Панасюк.

Атака «навантажує» і смартфон користувача, і сайт компанії, що, своєю чергою, може послабити систему, каже Панасюк. «На вказаний номер надходять повідомлення щосекунди – користуватися пристроєм стає в цей момент неможливо», – додає він.

Загалом схожі дії вибивають людину з робочого режиму. «У такому обсязі сповіщень люди можуть пропустити справді важливі повідомлення», – говорить він.

У самих компаній можуть бути рішення, які частково захищають користувачів від спам-реєстрацій. «Ми захищаємося від цього обмеженнями за кількістю відправлених СМС на один номер, контролюємо IP-адреси, з яких надходять запити тощо», – каже Панасюк із Zakaz.ua.

Утім, повністю захиститися від спам-атак важко, якщо зловмисники вже отримали персональні дані людини, каже Сидорук. «Це як наші хакери росіянам замовляли на дім піцу та доставку з секс-шопів, просто маючи їхні персональні дані. Від такого немає захисту», – говорить він.

«Мобільний оператор не може щось централізовано зробити у ситуації, коли на номер абонента надходить велика кількість повідомлень та дзвінків від різних сервісів», – каже вже згаданий спеціаліст «Київстару». У компанії радять блокувати номери, з яких телефонують для завершення реєстрації. Для боротьби з дзвінками потрібно зв’язатись із сайтами й попросити їх прибрати номери телефонів зі своєї бази.

Також користувач може тимчасово себе убезпечити, заборонивши відправникам, яких немає у списку контактів, надсилати СМС-повідомлення та телефонувати, каже Панасюк. Це можна зробити в налаштуваннях телефону, якщо дозволяє операційна система. «Найнадійніший спосіб – змінити номер телефону», – додає Сидорук.